网络实名认证推动下不止英国在变:年龄验证或将成全球新常态

隐私与安全专家纷纷提出批评,用户则蜂拥使用VPN。可以确定的是,英国新推行的年龄验证规定正在该国引发激烈争议。但一位专家向Cybernews表示,这很可能标志着一个新现实的开端。 自7月25日起,...

CISA确认SonicWall漏洞正在被利用(CVE-2024-40766)

美国网络安全和基础设施安全局(CISA)已将CVE-2024-40766(最近修复的影响SonicWall防火墙的不当访问控制漏洞)添加到其已知漏洞目录中,从而确认它正被攻击者积极利用。

研究人员曝光利用 Microsoft Visio 文件的两步式网络钓鱼技术

Perception Point 的最新发现揭露了一种先进的两步式网络钓鱼技术,该技术利用 Microsoft Visio 文件(.vsdx)和 SharePoint 发起极具欺骗性的凭证盗窃活动。

FINALDRAFT 恶意软件利用 Outlook 草稿进行隐蔽通信

Elastic Security Labs 在对 REF7707 入侵组织的最近调查中发现了一个新的恶意软件家族,该家族利用 Microsoft Outlook 草稿通过 Microsoft Graph API 作为隐蔽通信渠道。这个被命名为 FINALDRA...

卡巴斯基表示:亲乌克兰组织黑猫头鹰对俄罗斯构成“重大威胁”

据最新报告显示,一个鲜为人知的黑客组织已成为俄罗斯国家机构和关键行业的重大威胁,其攻击旨在制造最大程度的破坏并谋取经济利益。 俄罗斯网络安全公司卡巴斯基的研究人员表示,Black Owl(亦...

专家警告:恶意软件能够窃取 Windows Recall 工具收集的数据

近日,一些网络安全研究人员演示了恶意软件是如何成功窃取 Windows Recall 工具收集到的数据。随着这一事件的发酵,微软方面一直在试图淡化用户面临的安全风险。该公司指出,黑客需要物理访问权...

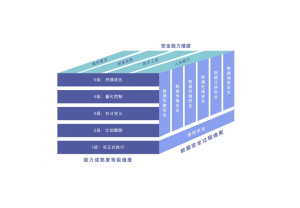

从安全创新赛道的“转变”看网络安全架构演进

随着安全创新赛道不断转变,技术、业务不断变化,网络安全架构在数字化转型高速发展期面临更多的变化与挑战,架构层面也需要持续演进。本文从安全架构的演进路线、如何在数字化转型的背景下进行...

2025年优先考虑数据和身份安全

说网络安全格局在过去几年中变得更加复杂,将是一种戏剧性的轻描淡写。攻击者触手可及的资源比以往任何时候都多,数据泄露几乎每天都会发生。对于企业和个人来说,对更强大的数据保护的需求从未...

蓝牙漏洞影响超 29 款设备,可被用于窃听隐私

影响蓝牙芯片组的安全漏洞波及十大音频品牌超29款设备,可被用于窃听或窃取敏感信息。研究人员确认拜亚动力、Bose、索尼、马歇尔、捷波朗(Jabra)、JBL、Jlab、EarisMax、MoerLabs及德斐尔(Te...

钓鱼活动中使用的Gophish框架来部署远程访问木马

讲俄语的用户已成为新网络钓鱼活动的目标,该活动利用名为Gophish的开源网络钓鱼工具包来提供DarkCrystal RAT(又名DCRat)和以前未记录的远程访问木马,称为PowerRAT。

人工智能和机器学习如何改变数字银行安全

通过结合严格的监管合规性、先进技术和客户教育,组织可以减轻与开放银行相关的风险,同时促进创新。主动的方法确保开放银行计划充分发挥其潜力,在高度相互关联的金融生态系统中平衡安全性和无...

安全114

安全114