等保2.0设备清单终极指南:3个选型误区让90%企业踩坑!

等保2.0(《网络安全等级保护2.0制度》)于2019年正式实施,其核心变化体现在三个维度: 1. 对象扩展:从传统信息系统扩展到云计算、物联网、工业控制系统等新场景; 2. 防御升级:从...

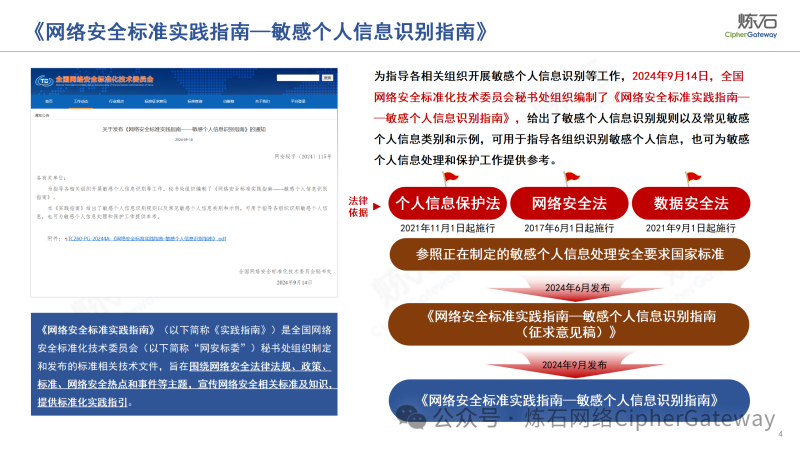

速下载 | 300页图解《敏感个人信息识别指南》附修订对照

2024年9月18日,为指导各相关组织开展敏感个人信息识别等工作,全国网络安全标准化技术委员会秘书处组织编制并发布了《网络安全标准实践指南—敏感个人信息识别指南》(以下简称“《实践指南》...

制定事件响应计划的4个关键步骤

根据一次采访的纪要中进行整理汇总,仅供学习参考。 在这次Help Net Security采访中,Blumira的安全和IT主管Mike Toole讨论了有效安全事件响应策略的组成部分,以及它们如何共同努力确保组织能...

作为网络安全行业必掌握的知识:30种经典网络安全模型

几个月前网络安全专家罗雄老师发表了《网络安全人士必知的35个安全框架及模型》[1],为大家总结了35种业界经典的安全模型。这35种经典网络安全模型涵盖了安全生存、纵深防御、安全能力、成熟度...

人民日报:阔步迈向网络强国

2014年2月27日,习近平总书记在中央网络安全和信息化领导小组第一次会议上发表重要讲话,明确提出要从国际国内大势出发,总体布局,统筹各方,创新发展,努力把我国建设成为网络强国。十年来,...

结合安全说数据安全治理为什么难以落地的一些总结和部分思考

数据作为当前时代的第五大生产要素,数据即石油的概念被引引而出,其重要性不言而喻。2020年4月9日,中共中央国务院首次公布关于要素市场化配置的文件——《关于构建更加完善的要素市场化配置体...

Spectre 漏洞 v2 版本再现,影响英特尔 CPU + Linux 组合设备

近日,网络安全研究人员披露了针对英特尔系统上 Linux 内核的首个原生 Spectre v2 漏洞,该漏洞是2018 年曝出的严重处理器“幽灵”(Spectre)漏洞 v2 衍生版本,利用该漏洞可以从内存中读取敏...

在多云环境中增强安全检测和响应的5个步骤

检测和响应(DR)实践与云安全之间的联系历来很薄弱。随着全球组织越来越多地采用云环境,安全策略主要集中在“左移”实践上——保护代码、确保适当的云态势和修复错误配置。然而,这种方法导致...

网络空间问题之缺乏动态评估、安全开发、非对称攻防以及可信空间构造能力的问题

从内容和种类上我们大概总结归纳了十七个要点,主要涵盖的网络空间安全重点问题有:取法高可靠、实时的溯源能力、缺乏具有法律效力的取证能力、信息起源问题、内部威胁问题、恶意软件遏制问题、...

端点安全EDR产品选型与避坑指南

随着端点安全在纵深防御和主动安全体系中的地位越来越重要,EDR(端点检测与响应)产品和解决方案已成为CISO武器库中最重要也是最有效的工具之一。以下,我们将介绍EDR产品选型时需要注意的事项...

2024年十大关键测试发现:网安人必知的新发现

信息技术(IT)专业人士在坏人之前发现公司弱点的最有效方法之一是渗透测试。通过模拟现实世界的网络攻击,渗透测试(有时称为笔测试)为组织的安全态势提供了宝贵的见解,揭示了可能导致数据泄...

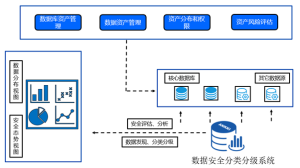

电力行业一站式数据安全综合解决方案

数据要素的流通共享与协同应用是数字时代中数据要素市场培育的核心内容,也是数据价值最大化的基础。诚然,数据共享涉及多方之间的数据传输和存储,可能出现数据泄漏和滥用风险,造成相关各方的...

BAS自动化攻击模拟全景指南:从产品开发到企业安全运营的深度探索

近年来,BAS(入侵与攻击模拟)产品逐渐成为网络安全市场的热点。这一趋势并非偶然,而是企业应对日益复杂的网络安全威胁的必然选择。随着云计算、物联网(IoT)、5G 等新技术的普及,网络攻击...

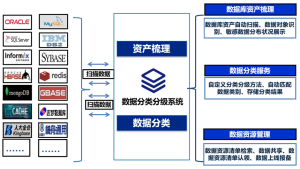

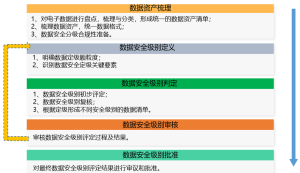

金融数据安全分类分级解决方案

随着大数据、人工智能、云计算等新技术在金融业的深入应用,数据逐步实现了从信息化资产到生产要素的转变,其重要性日益凸显。金融数据复杂多样,对数据实施分级管理,能够进一步明确保护对象,...

网络空间安全不在一蹴而就,对比分析加研究,总有超越的时候

所以态势感知是通过对当前充分、有效的信息共享而获得的多个维度,多种渠道的数据聚合,进而进行科学严谨的关联分析画像分析,及时实现对当前环境的认识,掌控以及进一步的研判预测,从而为各类...

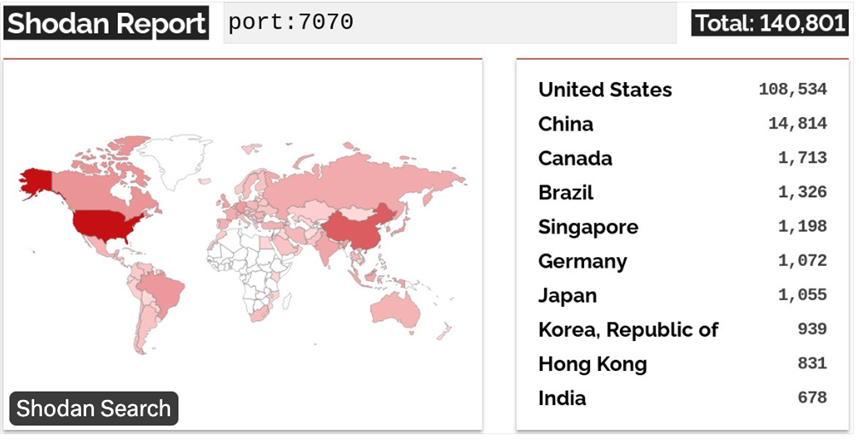

外部攻击面管理产品选型的六个关键问题

随着企业数字化转型的深入,企业影子IT和资产暴露问题日趋严重,在网络安全行业流行了几十年的被动式网络防御方法正在被主动安全方法取代。因为无数安全事件证明,被动式防御往往防不住重大攻击...

安全研究员发现漏洞群,允许黑客逃离 Docker 和 runc 容器,看安全修复指南

Bleeping Computer 网站消息,2023 年 11 月,Snyk 安全研究员 Rory McNamara 发现了四个统称为 “Leaky Vessels “的漏洞群。据悉,这些漏洞允许黑客逃离容器并访问底层主机操作系统上的数据信...

2024年中国网络安全行业《数据安全产品及服务购买决策参考》发布

为了帮助CISO拨开营销迷雾,提高市场能见度,全面了解潜在数据安全战略合作伙伴,GoUpSec深入调研了37家国内数据安全“酷厂商”(包括专业厂商和综合安全厂商),从产品功能、应用行业、成功案...

网络空间安全工程师的一些探究以及思考

对于网络空间安全这个大的空间领域,我们所能看到的一些关键问题,主要可能体现在却把精准的识别和智能化的判断能力,缺乏溯源能力,取证能力的问题,对抗内部威胁的问题,恶意软件节制的问题,...

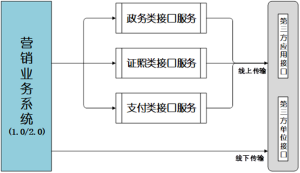

数据安全治理|做好应用和数据分离,更好为数据安全规划和布局

解决方案可以根据企业的需求和实际情况进行组合和定制,以构建全面而有效的数据安全治理体系。从数据安全治理上做个小结:做好基础备份,容灾按需建设,南北流量审计,东西基于访问做隔离,业务...

安全114

安全114