![图片[1]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科安全团队突破 DarkBit 勒索软件加密壁垒,受害者可免费恢复文件](https://www.anquan114.com/wp-content/uploads/2025/08/20250813173926583-image.png)

网络安全公司Profero的研究人员成功破解了DarkBit勒索软件的加密机制,使受害者无需支付赎金即可免费恢复文件。不过该公司目前尚未正式发布解密工具。以色列国家网络管理局(INCD)确认DarkBit勒索软件行动与伊朗背景的APT组织”MuddyWater”存在关联。2023年,Profero曾协助处理一起针对VMware ESXi服务器的DarkBit攻击事件,该事件疑似是对伊朗无人机袭击的报复行为。攻击者未进行赎金谈判,而是专注于业务中断和舆论施压——他们伪装成亲伊朗黑客组织,不仅索要80枚比特币,还在勒索信中添加反以色列政治内容。

加密缺陷与技术突破

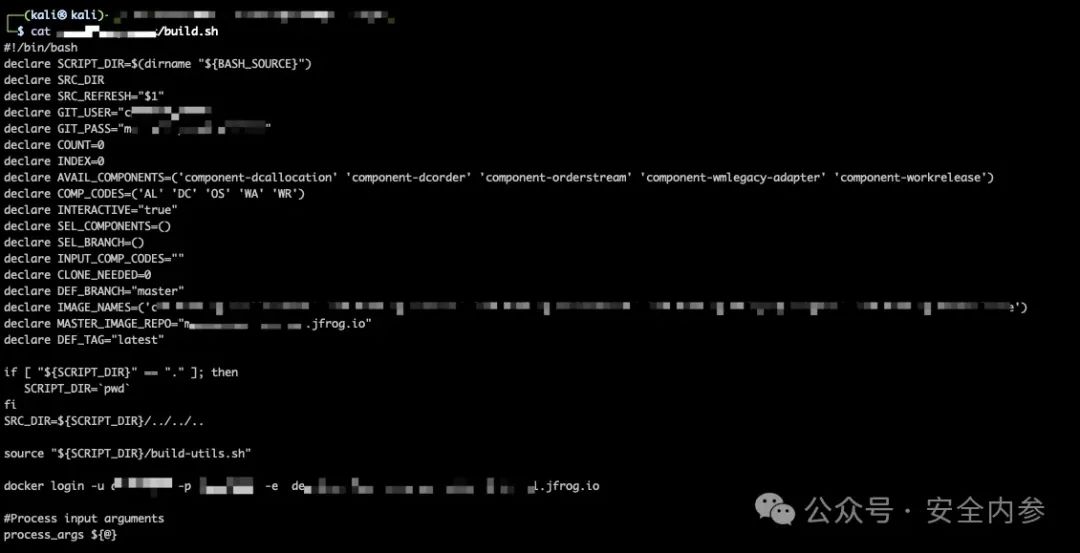

研究人员发现该勒索软件采用AES-128-CBC加密时,其密钥生成算法存在严重缺陷。通过结合文件时间戳和已知VMDK文件头特征,团队将密钥空间缩小至数十亿种可能,为暴力破解创造了条件。在专用测试工具辅助下,首个VMDK文件于高性能计算(HPC)环境中耗时24小时完成破解。但该方法存在局限性:单个文件解密需1天时间,且HPC环境扩展能力受限。

创新性解决方案

进一步分析揭示:勒索软件仅加密了文件部分内容。研究人员利用VMDK文件”稀疏存储”特性(即磁盘映像中实际存储数据的区块占比极低),直接提取未加密区块,成功恢复90%以上关键文件。“统计显示,VMDK文件系统内大部分文件实际未被加密,我们只需遍历文件系统即可直接获取所需数据”,研究人员在报告中指出。该方法绕过了解密流程,大幅提升恢复效率。

当前进展与建议

虽然技术验证已成功,但Profero强调需进一步优化解密工具的可扩展性。该公司建议受影响机构:暂勿重建受损系统,保留加密文件副本以待后续解密工具发布;同时可通过专业数据恢复手段尝试提取未加密区块。

消息来源: securityaffairs;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

暂无评论内容