微软官方发布了2025年08月的安全更新。本月更新公布了119个漏洞,包含44个特权提升漏洞、35个远程执行代码漏洞、18个信息泄露漏洞、9个身份假冒漏洞、4个拒绝服务漏洞、1个篡改漏洞,其中17个漏洞级别为“Critical”(高危),91个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

-

Azure File Sync

-

Azure OpenAI

-

Azure Portal

-

Azure Stack

-

Azure Virtual Machines

-

Desktop Windows Manager

-

GitHub Copilot and Visual Studio

-

Graphics Kernel

-

Kernel Streaming WOW Thunk Service Driver

-

Kernel Transaction Manager

-

Microsoft 365 Copilot’s Business Chat

-

Microsoft Brokering File System

-

Microsoft Dynamics 365 (on-premises)

-

Microsoft Edge for Android

-

Microsoft Exchange Server

-

Microsoft Graphics Component

-

Microsoft Office

-

Microsoft Office Excel

-

Microsoft Office PowerPoint

-

Microsoft Office SharePoint

-

Microsoft Office Visio

-

Microsoft Office Word

-

Microsoft Teams

-

Remote Access Point-to-Point Protocol (PPP) EAP-TLS

-

Remote Desktop Server

-

Role: Windows Hyper-V

-

SQL Server

-

Storage Port Driver

-

Web Deploy

-

Windows Ancillary Function Driver for WinSock

-

Windows Cloud Files Mini Filter Driver

-

Windows Connected Devices Platform Service

-

Windows DirectX

-

Windows Distributed Transaction Coordinator

-

Windows File Explorer

-

Windows GDI+

-

Windows Installer

-

Windows Kerberos

-

Windows Kernel

-

Windows Local Security Authority Subsystem Service (LSASS)

-

Windows Media

-

Windows Message Queuing

-

Windows NT OS Kernel

-

Windows NTFS

-

Windows NTLM

-

Windows PrintWorkflowUserSvc

-

Windows Push Notifications

-

Windows Remote Desktop Services

-

Windows Routing and Remote Access Service (RRAS)

-

Windows Security App

-

Windows SMB

-

Windows StateRepository API

-

Windows Subsystem for Linux

-

Windows Win32K – GRFX

-

Windows Win32K – ICOMP

以下漏洞需特别注意

Windows NTLM 身份验证不当权限提升漏洞

CVE-2025-53778

严重级别:高危 CVSS:8.8

被利用级别:很有可能被利用

此漏洞无需用户交互。该漏洞源于 NTLM 协议实现过程中对身份验证流程的校验不足。攻击者在具备一定网络位置或低权限账户的情况下,可通过会话中继、响应伪造或消息重放等操作,获得 SYSTEM 权限。

Microsoft 图形组件远程代码执行漏洞

CVE-2025-50165

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

此漏洞无需用户交互。该漏洞源于图形组件在处理取消不受信任的指针引用操作时存在缺陷,可能导致异常控制流被攻击者劫持。攻击者可构造特制的图像或图形数据,在目标系统解析、预览或渲染此类内容时触发漏洞。成功利用此漏洞的攻击者可以在没有用户交互的情况下实现远程代码执行。

Windows GDI+ 堆缓冲区溢出远程代码执行漏洞

CVE-2025-53766

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

此漏洞无需用户交互。该漏洞源于 GDI + 在处理特制图像及图元数据时对长度和边界的检查不充分,可能导致解析过程中触发堆内存写越界。攻击者可通过投放恶意图片、嵌入文档或网络内容,诱使系统进行解码,进而实现在目标进程中执行任意代码。由于缩略图生成、图像预览和文档渲染都会触发解码,因此该漏洞的攻击面覆盖多种常见使用场景。成功利用此漏洞的攻击者,能够在无需用户交互的情况下实现远程代码执行或信息泄露。

Microsoft 消息队列 (MSMQ) 远程代码执行漏洞

CVE-2025-50177

严重级别:严重 CVSS:8.1

被利用级别:很有可能被利用

此漏洞无需用户交互。成功利用该漏洞的攻击者仅需向 MSMQ 服务器发送特制的恶意 MSMQ 数据包,即可在服务器端执行任意代码。

Windows Win32K 竞争条件本地权限提升漏洞

CVE-2025-53132

严重级别:严重 CVSS:8.0

被利用级别:很有可能被利用

成功利用此漏洞需要用户执行特定操作。该漏洞源于 Win32K 在内核对象并发处理与加锁顺序上存在的缺陷,导致从检查通过到实际执行之间有可被利用的时间差。攻击者可通过高频窗口或图形相关系统调用,在此时间差内篡改对象状态并绕过原有限制。成功利用此漏洞的攻击者可以获得 SYSTEM 权限。

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

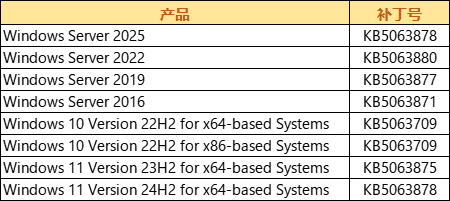

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2025-Aug

火绒安全深圳服务中心

深圳市利合信诺科技有限公司

联系方式:0755-88602578

地址:深圳市龙华区1970科技小镇8栋1楼112室

暂无评论内容