根据微软的一份新报告,对手正在使用人工智能来锐化攻击、自动化操作并挑战长期防御。研究人员描述了犯罪和国家支持的行为者模糊了网络犯罪、间谍和破坏之间的界限的一年,针对公共和私营部门。

身份处于攻击中心

报告显示,大多数违规行为始于被盗或猜测的密码。超过97%的基于身份的攻击依赖于密码喷洒或暴力技术。虽然MFA阻止了大多数尝试,但许多组织都有覆盖面缺口,特别是服务帐户和非人类身份。

在2025年上半年,基于身份的攻击增加了32%。在开放网络和去中心化IT系统的推动下,研究和学术界受到的打击最大。攻击者越来越多地针对工作负载身份、应用程序、脚本和云服务,这些服务拥有更高的权限,但通常比用户帐户受到的保护。

犯罪集团较少关注闯入,而是使用被盗的凭证。Lumma和RedLine等信息窃取恶意软件收集凭据,后来在暗网市场出售。访问经纪人将此信息转售给勒索软件和数据敲诈集团。英特尔471在过去一年中确定了368名活跃的经纪人,影响了130多个国家的受害者。

勒索软件在混合系统中找到了新的杠杆作用

攻击者正在利用跨云和供应链的暴露。三分之一的事故源于被忽视的弱点,如未修补的网络资产、暴露的远程服务和错误配置的外围系统。近18%的攻击始于易受攻击的Web应用程序,12%涉及远程访问服务。

研究人员观察到云环境中的破坏行为增加了87%,包括大规模删除和勒索软件。混合操作现在占勒索软件事件的40%以上,比两年前不到5%有所增加。攻击者正在利用配置错误和薄弱的访问控制在云和本地系统之间移动。

勒索软件仍然是最常见和最昂贵的威胁。超过一半的已知动机的袭击是经济驱动的,而只有一小部分涉及间谍活動。

运营商对网络钓鱼的依赖较少,转向社会工程。基于语音的“服务台”诈骗和通过Teams等协作工具的冒充已经成为常见的切入点。攻击者还使用合法的远程监控工具来隐藏并保持访问权限。

国家行为者转向人工智能进行网络运营

攻击者使用人工智能来编写网络钓鱼消息,发现系统弱点,并调整恶意软件的行为。这些工具减少了人力,使大规模运营更容易运行。

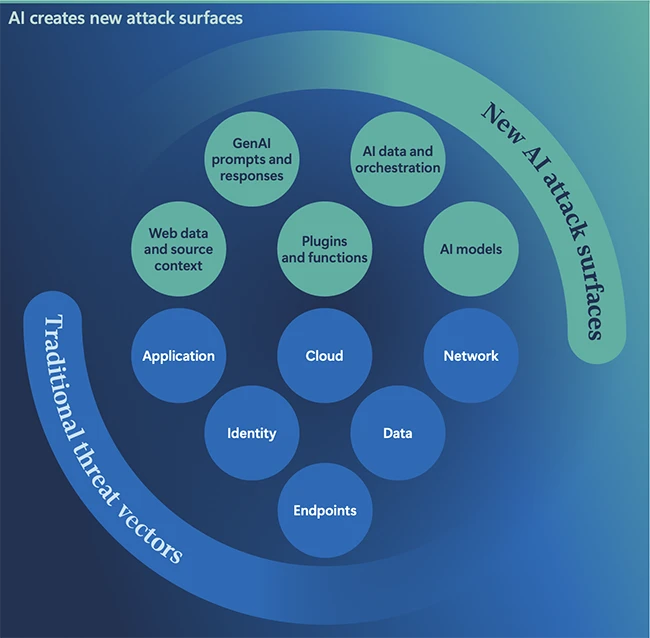

与此同时,人工智能系统本身也受到了攻击。犯罪分子使用提示注入和数据操纵来改变模型行为或获取信息。随着组织采用人工智能工具,许多人忽视了这些系统可以创造的新切入点。

“我们正在目睹对手为各种活动部署生成性人工智能,包括扩展社会工程、自动化横向移动、参与漏洞发现,甚至实时规避安全控制。微软客户安全和信任公司副总裁Amy Hogan-Burney和公司副总裁兼CISO Igor Tsyganskiy说:“自主恶意软件和人工智能驱动的代理现在能够即时调整他们的策略,挑战防御者超越静态检测,并接受基于行为的预期防御。”

国家支持的团体继续增加其活动。中国、伊朗、俄罗斯和朝鲜仍然很活跃,其运动重点是间谍活动、影响力行动和破坏。今年,通信、研究和学术界、知识产权和全球联系丰富的部门的目标更大。

国家也在使用人工智能来扩展运营并提高精度。影响力活动现在以合成媒体和深度伪造为特色,以实时塑造叙事。政府和私人行为者正在合作开展进攻行动,使归因和反应复杂化。

美国占2025年初观察到的网络事件的近四分之一,其次是英国、以色列和德国。政府机构和IT公司是目标最大的部门,每个部门约占全球攻击的17%。研究、学术界和非政府组织紧随其后。

这些模式表明,对手继续针对持有敏感数据或运行基本服务的实体。地方政府经常依赖遗留系统和有限的安全团队,仍然暴露在外。

消息来源:helpnetsecurity, 翻译整理:安全114;

转摘注明出处 :www.anquan114.com

暂无评论内容