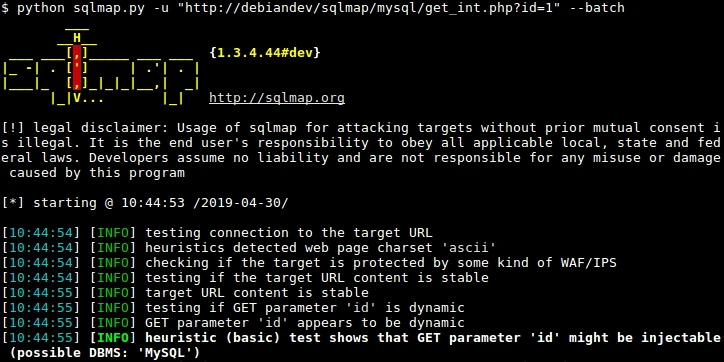

发现和利用SQL注入漏洞是Web应用程序测试中最古老和最常见的步骤之一。sqlmap简化了这个过程。这是一个开源渗透测试工具,可以自动检测和利用SQL注入缺陷,并在配置时接管数据库服务器。

使sqlmap有价值的是它的自动化。该工具不是手动制作和测试有效负载,而是识别注入点、确定正在使用的数据库类型以及运行一系列开发技术。对于跨多个目标工作的测试人员来说,速度和一致性会有所不同。

sqlmap如何工作

sqlmap使用检测引擎,支持几种类型的SQL注入:基于布尔的盲文、基于时间的盲文、基于错误、基于UNION查询、堆叠查询和带外。一旦它识别出漏洞,它就可以对数据库进行指纹、提取数据,甚至在底层操作系统上执行命令,这取决于可用的访问级别。

该工具可以枚举用户、密码哈希、角色和权限。它可以识别数据库结构,搜索特定的表或列,并转储选定的数据范围。测试人员可以专注于特定的表格或字符串,如名称或密码,以查找敏感的凭据。

广泛的数据库支持

sqlmap的优势之一是其广泛的兼容性。它支持几乎所有主要的数据库管理系统,包括MySQL、Oracle、PostgreSQL、Microsoft SQL Server、Microsoft Access、IBM DB2、SQLite、Firebird和SAP MaxDB。它还适用于更新或利基平台,如MariaDB、TiDB、CockroachDB、Vertica、OpenGauss和ClickHouse。

这个范围意味着测试人员可以在不同的环境中应用单个工作流程。无论目标是传统的关系数据库还是分布式系统,sqlmap都可以调整其方法以匹配正在使用的DBMS。

从数据库到操作系统

当sqlmap利用注入时,它通常可以超越数据库本身。如果目标运行MySQL、PostgreSQL或Microsoft SQL Server,该工具可以直接访问文件系统。它允许用户从底层操作系统上传或下载文件,这是测试后开发场景时的有用功能。

同样适用于命令执行。sqlmap可以运行系统命令并检索其输出,为测试人员提供了一种了解其访问深度的方法。对于高级案例,它可以在测试机和目标之间打开带外TCP连接。通过此渠道,用户可以生成交互式外壳、Meterpreter会话,甚至VNC会话以进行远程交互。

与其他工具集成

sqlmap还支持与Metasploit集成以进行特权升级。使用Metasploit的Meterpreter getsystem命令,测试人员可以尝试提升数据库进程的权限以获得更高级别的访问权限。工具之间的这种连接突出了sqlmap在更广泛的渗透测试工作流程中的灵活性。

对于已经拥有数据库凭据的用户,sqlmap可以在不利用漏洞的情况下直接连接。这使得它不仅对攻击性测试有用,而且对审计和验证数据库配置也很有用。测试人员可以确认存在哪些权限以及敏感数据是否被泄露。

为什么sqlmap仍然是一个标准工具

尽管自动化扫描仪和基于云的测试平台正在增长,但sqlmap仍然是许多渗透测试工具包中的标准工具。它的优势在于将自动化与精细控制相结合。用户可以设置开关来调整行为、控制详细度或准确定义要提取的数据。

它同时支持广泛扫描和有针对性的分析。测试人员可以在整个应用程序中运行它,以定位易受攻击的参数,然后将焦点缩小到特定的数据库表或数据范围。在广泛侦察和精确利用之间切换的灵活性是保持sqlmap相关性的原因。

sqlmap在GitHub上免费提供。

原文链接地址:https://www.helpnetsecurity.com/2025/11/10/sqlmap-open-source-sql-injection-database-takeover-tool/

暂无评论内容