微软官方发布了2025年12月的安全更新。本月更新公布了57个漏洞,包含28个特权提升漏洞、19个远程执行代码漏洞、4个信息泄露漏洞、3个拒绝服务漏洞、3个身份假冒漏洞,其中1个漏洞级别为未知,2个漏洞级别为“Critical”(高危),54个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件:

· Application Information Services

· Azure Monitor Agent

· Copilot

· Microsoft Brokering File System

· Microsoft Edge for iOS

· Microsoft Exchange Server

· Microsoft Graphics Component

· Microsoft Office

· Microsoft Office Access

· Microsoft Office Excel

· Microsoft Office Outlook

· Microsoft Office SharePoint

· Microsoft Office Word

· Storvsp.sys Driver

· Windows Camera Frame Server Monitor

· Windows Client-Side Caching (CSC) Service

· Windows Cloud Files Mini Filter Driver

· Windows Common Log File System Driver

· Windows Defender Firewall Service

· Windows DirectX

· Windows DWM Core Library

· Windows Hyper-V

· Windows Installer

· Windows Message Queuing

· Windows PowerShell

· Windows Projected File System

· Windows Projected File System Filter Driver

· Windows Remote Access Connection Manager

· Windows Resilient File System (ReFS)

· Windows Routing and Remote Access Service (RRAS)

· Windows Shell

· Windows Storage VSP Driver

· Windows Win32K – GRFX

以下漏洞需特别注意

Windows Cloud Files Mini Filter 特权提升漏洞

CVE-2025-62221

严重级别:严重 CVSS:7.8

被利用等级:检测到利用

此漏洞无需用户交互,该漏洞源于 Windows 系统中的 Cloud Files Mini Filter 驱动组件在处理云端文件相关 I/O 请求时存在 释放后使用(Use After Free)错误,导致内核权限检查被绕过,攻击者需要已在本机取得本地已认证用户权限并构造本地或云端文件操作请求才能触发此漏洞,成功利用此漏洞可获得 SYSTEM 权限。

Windows 远程访问连接管理器特权提升漏洞

CVE-2025-62472

严重级别:严重 CVSS:7.8

被利用等级:很有可能被利用

此漏洞无需用户交互,该漏洞源于 Windows 系统中的 Windows Remote Access Connection Manager 组件在处理远程访问连接相关请求时存在使用未初始化的内存资源(CWE-908)等内存管理缺陷,导致本地权限控制被绕过,进而产生本地特权提升风险,攻击者需要在用户主机上 拥有/取得 经认证的低权限账户,同时构造特制的远程访问配置或调用才能触发此漏洞,成功利用此漏洞可获得 SYSTEM 权限。

Windows 存储 VSP 驱动程序特权提升漏洞

CVE-2025-59516

严重级别:严重 CVSS:7.8

被利用等级:很有可能被利用

此漏洞无需用户交互,该漏洞源于 Windows 系统中的 Windows Storage VSP Driver 在执行关键功能调用时缺少必要的身份验证控制,导致本地权限校验被绕过,从而产生本地权限提升风险,攻击者需要在用户主机上 拥有/取得 经认证的低权限账户,才能触发此漏洞,成功利用此漏洞可获得 SYSTEM 权限。

Windows 日志文件系统驱动程序缓冲区溢出漏洞

CVE-2025-62470

严重级别:严重 CVSS:7.8

被利用等级:很有可能被利用

此漏洞无需用户交互,该漏洞源于 Windows 系统中的 Windows Common Log File System (CLFS) 驱动在实现日志文件系统功能时,存在缓冲区溢出(CWE-122)类内存管理缺陷,导致本地权限控制被绕过并产生特权提升风险,攻击者需要在用户主机上 拥有/取得 经认证的低权限账户,同时能够在该驱动上下文中执行恶意代码才能触发此漏洞,成功利用此漏洞可获得 SYSTEM 权限。

Windows Win32K 缓冲区溢出漏洞

CVE-2025-62458

严重级别:严重 CVSS:7.8

被利用等级:很有可能被利用

此漏洞无需用户交互,该漏洞源于 Windows 系统中的 Win32k GRFX 内核组件在实现相关图形功能时存在缓冲区溢出(CWE-122)类内存管理缺陷,导致本地权限控制被绕过,从而产生特权提升风险。攻击者需要在用户主机上 拥有/取得 经认证的低权限账户,并利用该组件中的缓冲区溢出缺陷发起本地攻击才能触发此漏洞,成功利用此漏洞可获得 SYSTEM 权限。

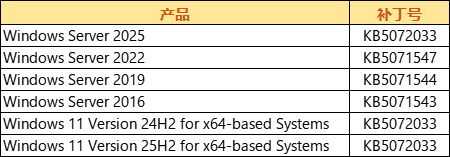

修复建议:

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁https://msrc.microsoft.com/update-guide

完整微软通告:https://msrc.microsoft.com/update-guide/en-us/releaseNote/2025-Dec

火绒安全深圳服务中心

深圳市利合信诺科技有限公司

联系方式:0755-88602578

地址:深圳市龙华区1970科技小镇8栋1楼112室

暂无评论内容