网络安全研究人员披露一起“大规模的活动”,该活动系统地针对云原生环境,搭建恶意基础设施以实施后续攻击。

该活动于 2025 年 12 月 25 日左右被发现,属于 “蠕虫式传播” 攻击,利用暴露的 Docker API、Kubernetes 集群、Ray 面板、Redis 服务器,以及近期披露的 React2Shell(CVE-2025-55182,CVSS 评分 10.0)漏洞。该行动由威胁集群 TeamPCP(别名 DeadCatx3、PCPcat、PersyPCP、ShellForce)实施。

TeamPCP 至少自 2025 年 11 月起活跃,其首个 Telegram 活动记录可追溯至 2025 年 7 月 30 日。该组织的 Telegram 频道目前拥有超 700 名成员,用于发布从加拿大、塞尔维亚、韩国、阿联酋、美国等多国受害者处窃取的数据。安全研究机构 Beelzebub 于 2025 年 12 月首次以 Operation PCPcat 为代号记录了该威胁组织的详细信息。

Flare 安全研究员 Assaf Morag 在上周发布的报告中表示:“该行动的目标是大规模搭建分布式代理与扫描基础设施,进而攻陷服务器、窃取数据、部署勒索软件、实施敲诈并挖掘加密货币。”

TeamPCP 以云原生网络犯罪平台为运作模式,利用配置错误的 Docker API、Kubernetes API、Ray 面板、Redis 服务器及存在漏洞的 React/Next.js 应用作为主要感染入口,攻破现代化云基础设施实施数据窃取与敲诈。

此外,遭攻陷的基础设施还被用于多种非法用途,包括加密货币挖矿、数据托管、代理转发与命令与控制(C2)中继。

TeamPCP 并未使用新型攻击手法,而是依托成熟的攻击技术 —— 包括现有工具、已知漏洞和常见配置错误 —— 搭建自动化、批量化的攻击平台。Flare 指出,这一模式将暴露的基础设施转化为 “自我传播的犯罪生态系统”。

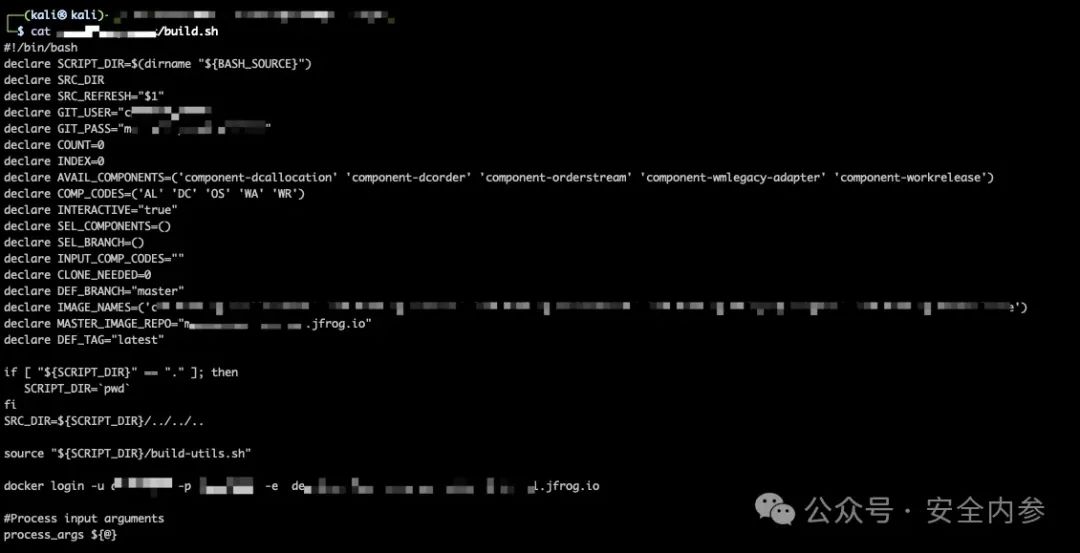

漏洞成功利用后,攻击者会从外部服务器部署下一阶段恶意载荷,包括基于 Shell 和 Python 的脚本,用于搜寻新目标以扩大攻击范围。核心组件之一为 proxy.sh,该脚本用于安装代理、点对点(P2P)与隧道工具,并投放各类扫描器,持续在互联网中搜寻存在漏洞与配置错误的服务器。

Morag 表示:“值得注意的是,proxy.sh 在执行时进行环境指纹识别。在运行早期,它会检查自己是否在 Kubernetes 集群内运行。如果检测到 Kubernetes 环境,脚本会转入一个独立的执行路径,并投放一个针对集群的二级有效载荷,这表明 TeamPCP 为云原生目标维护着不同的工具和技术,而不是仅仅依赖通用的 Linux 恶意软件。”

其他有效载荷的简要说明如下:

· scanner.py:旨在通过从一个名为“DeadCatx3”的 GitHub 账户下载无类别域间路由(CIDR)列表,来查找配置不当的 Docker API 和 Ray 仪表板,同时提供运行加密货币矿工(“mine.sh”)的选项。

· kube.py:包含针对 Kubernetes 的功能,以进行集群凭据窃取和基于 API 的资源(如 Pod 和命名空间)发现,然后向可访问的 Pod 中投放“proxy.sh”以进行更广泛的传播,并通过在每个挂载了主机目录的节点上部署特权 Pod 来建立持久后门。

· react.py:旨在利用 React 漏洞(CVE-2025-29927)实现大规模的远程命令执行。

· pcpcat.py:旨在发现大范围 IP 地址段内暴露的 Docker API 和 Ray 仪表板,并自动部署执行 Base64 编码有效载荷的恶意容器或作业。

· Flare 表示,位于 67.217.57[.]240 的 C2 服务器节点也与 Sliver 的运作相关联,Sliver 是一个已知被威胁行为者滥用于攻击后目的的开源 C2 框架。

该安全公司的数据显示,攻击者主要针对亚马逊云(AWS)和微软云(Azure)环境。此类攻击属于机会主义攻击,核心瞄准能支撑其犯罪目标的基础设施,而非特定行业。这导致运行此类云基础设施的机构成为攻击中的 “附带受害者”。

Morag 称:“PCPcat 行动展现了专为现代化云基础设施设计的完整攻击生命周期,涵盖扫描、漏洞利用、持久化、隧道搭建、数据窃取与非法牟利。TeamPCP 的威胁性并非源于技术创新,而是其攻击流程的整合度与攻击规模。” 深度分析显示,该组织的大部分漏洞利用程序与恶意软件均基于已知漏洞和轻度修改的开源工具开发。

“与此同时,TeamPCP 将基础设施攻击、数据窃取与敲诈勒索相结合。窃取的简历数据库、身份信息与企业数据通过 ShellForce 渠道泄露,用于支撑勒索软件、网络诈骗等犯罪活动,并树立其网络犯罪影响力。” 这种混合模式使该组织可同时通过算力与信息非法牟利,形成多元收入来源,提升对抗平台关停的能力。

消息来源: thehackernews.com:

本文由 HackerNews.cc 翻译整理,封面来源于网络;

暂无评论内容