ESET研究人员发现了RoundPress,这是一个与俄罗斯结盟的间谍活动,通过XSS漏洞针对网络邮件服务器。其背后很可能是与俄罗斯结盟的Sednit(也称为Fancy Bear或APT28)网络网络偷猎组织,其最终目标是从特定电子邮件帐户中窃取机密数据。

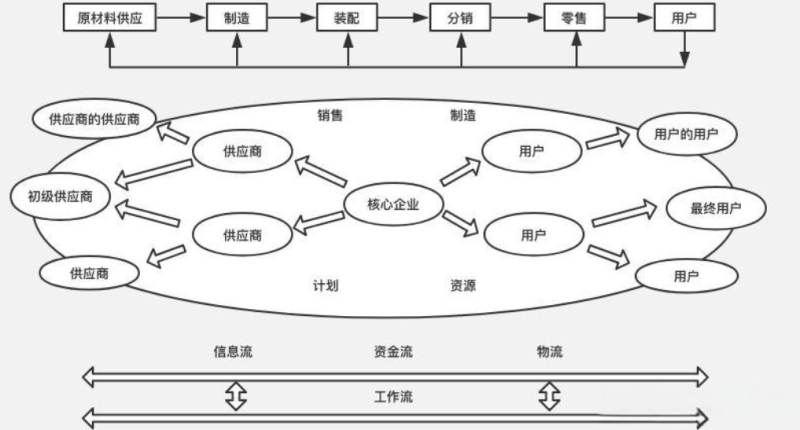

RoundPress妥协链(来源:ESET)

目标

大多数目标都与当前乌克兰的战争有关。他们要么是乌克兰政府实体,要么是保加利亚和罗马尼亚的国防公司。值得注意的是,其中一些国防公司正在生产苏联时代的武器,这些武器将运往乌克兰。其他目标包括非洲、欧盟和南美政府。

“去年,我们观察到不同的XSS漏洞被用来针对其他网络邮件软件:Horde、MDaemon和Zimbra。Sednit也开始使用Roundcube中最近的漏洞(CVE-2023-43770)。发现并调查了RoundPress行动的ESET研究员Matthieu Faou说:“MDaemon漏洞——CVE-2024-11182,现已修补——是一个零日,很可能是由Sednit发现的,而Horde、Roundcube和Zimbra的漏洞已经知道并修补了。”

漏洞是如何运作的

Sednit通过电子邮件发送这些XSS漏洞。它们导致在浏览器窗口中运行的网络邮件客户端网页的上下文中执行恶意JavaScript代码。只有从目标帐户访问的数据才能读取和过滤。

为了使漏洞发挥作用,必须说服目标在易受攻击的网络邮件门户中打开电子邮件。这意味着电子邮件需要绕过任何垃圾邮件过滤,主题行需要有足够的说服力来吸引目标阅读电子邮件——滥用乌克兰新闻媒体Kyiv Post或保加利亚新闻门户网站News.bg等知名新闻媒体。用作鱼叉式钓鱼的标题包括:“SBU逮捕了一名在哈尔科夫为敌方军事情报部门工作的银行家”和“普京寻求特朗普接受俄罗斯在双边关系中的条件”。

攻击者向目标释放JavaScript有效负载SpyPress.HORDE、SpyPress.MDAEMON、SpyPress.ROUNDCUBE和SpyPress.ZIMBRA。这些能够窃取凭据;泄露地址簿、联系人和登录历史记录;以及泄露电子邮件。SpyPress.MDAEMON能够为双因素身份验证保护设置旁路;它泄露了双因素身份验证密钥并创建了应用程序密码,使攻击者能够从邮件应用程序访问邮箱。

“在过去的两年里,Roundcube和Zimbra等网络邮件服务器一直是几个间谍团体的主要目标,包括Sednit、GreenCube和Winter Vivern。Faou解释说:“由于许多组织没有更新其网络邮件服务器,并且可以通过发送电子邮件来远程触发漏洞,因此攻击者针对此类服务器进行电子邮件盗窃非常方便。”

黑客攻击的背后

Sednit集团——也被称为APT28、Fancy Bear、Forest Blizzard或Sofacy——至少自2004年以来一直在运营。美国司法部将该组织列为2016年美国大选前民主党全国委员会(DNC)黑客攻击的负责人之一,并将该组织与GRU联系起来。该组织还被认为是全球电视网络TV5Monde黑客攻击、世界反兴奋剂机构(WADA)电子邮件泄露以及许多其他事件的幕后黑手。

消息来源:helpnetsecurity, 编译:安全114;

本文由 anquan114.com 翻译整理,封面来源于网络;

转载请注明“转自 anquan114.com”并附上原文

暂无评论内容