微软官方发布了2025年06月的安全更新。本月更新公布了80个漏洞,包含26个远程执行代码漏洞、17个信息泄露漏洞、14个特权提升漏洞、6个拒绝服务漏洞、3个安全功能绕过漏洞、2个身份假冒漏洞,其中11个漏洞级别为“Critical”(高危),57个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

-

.NET and Visual Studio

-

App Control for Business (WDAC)

-

Microsoft AutoUpdate (MAU)

-

Microsoft Local Security Authority Server (lsasrv)

-

Microsoft Office

-

Microsoft Office Excel

-

Microsoft Office Outlook

-

Microsoft Office PowerPoint

-

Microsoft Office SharePoint

-

Microsoft Office Word

-

Nuance Digital Engagement Platform

-

Power Automate

-

Remote Desktop Client

-

Visual Studio

-

WebDAV

-

Windows Common Log File System Driver

-

Windows Cryptographic Services

-

Windows DHCP Server

-

Windows DWM Core Library

-

Windows Hello

-

Windows Installer

-

Windows KDC Proxy Service (KPSSVC)

-

Windows Kernel

-

Windows Local Security Authority (LSA)

-

Windows Local Security Authority Subsystem Service (LSASS)

-

Windows Media

-

Windows Netlogon

-

Windows Recovery Driver

-

Windows Remote Access Connection Manager

-

Windows Remote Desktop Services

-

Windows Routing and Remote Access Service (RRAS)

-

Windows SDK

-

Windows Security App

-

Windows Shell

-

Windows SMB

-

Windows Standards-Based Storage Management Service

-

Windows Storage Management Provider

-

Windows Storage Port Driver

-

Windows Win32K – GRFX

以下漏洞需特别注意

Microsoft Office 远程执行代码漏洞

CVE-2025-47162

严重级别:严重 CVSS:8.4

被利用级别:很有可能被利用

此漏洞无需用户交互。该漏洞存在于 Microsoft Office 的预览窗格中,攻击者可通过打开或预览特定文件,触发堆缓冲区溢出漏洞,从而在本地执行任意代码。严重情况下,攻击者可实现对受害主机的完全控制。

Windows Netlogon 特权提升漏洞

CVE-2025-33070

严重级别:严重 CVSS:8.1

被利用级别:很有可能被利用

此漏洞需要用户交互。利用该漏洞需要用户在漏洞被利用前进行一定的前置操作。漏洞存在于 Windows Netlogon 服务中,攻击者可通过发送特定的认证请求,利用未初始化资源漏洞,将权限远程提升至域管理员权限,进而完全控制域控制器。

Windows KDC 代理服务 (KPSSVC) 远程代码执行漏洞

CVE-2025-33071

严重级别:严重 CVSS:8.1

被利用级别:很有可能被利用

此漏洞无需用户交互。该漏洞存在于 Windows Kerberos KDC Proxy 服务 (KPSSVC) 中,攻击者可通过发送特定的请求触发 use-after-free 竞态条件,从而远程执行任意代码,最终完全控制配置为 KDC 代理的服务器。

Windows Installer 特权提升漏洞

CVE-2025-32714

严重级别:严重 CVSS:7.8

被利用级别:很有可能被利用

此漏洞无需用户交互。该漏洞存在于 Windows Installer(msiexec)本地服务中,攻击者只需获得较低的本地权限,即可通过发送特定的操作请求将权限提升至SYSTEM,从而完全控制系统。

Windows 通用日志文件系统驱动程序提升权限漏洞

CVE-2025-32713

严重级别:重要 CVSS:7.8

被利用级别:很有可能被利用

此漏洞无需用户交互。该漏洞存在于 Windows Common Log File System(CLFS)驱动中,已授权的本地攻击者可利用堆缓冲区溢出漏洞提升权限,进而获取 SYSTEM 级控制权。

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

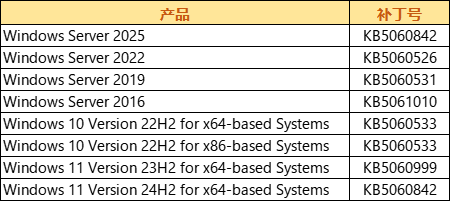

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2025-Jun

火绒安全深圳服务中心

深圳市利合信诺科技有限公司

联系方式:0755-88602578

地址:深圳市龙华区1970科技小镇8栋1楼112室

暂无评论内容