![图片[1]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科Scattered Spider 升级混合攻击战术,微软 Defender 新增自动阻断响应](https://www.anquan114.com/wp-content/uploads/2025/07/20250718114624695-image.png)

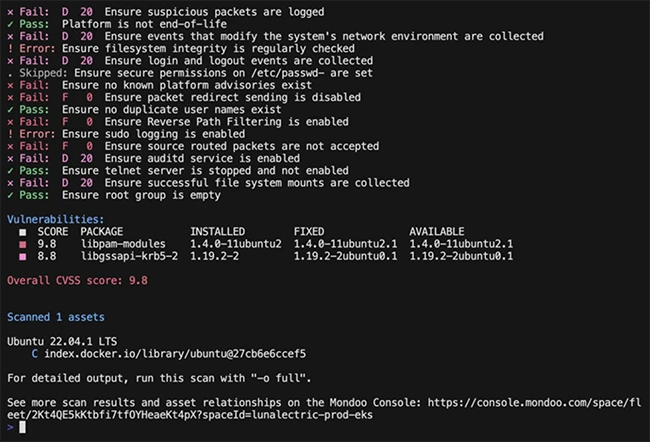

微软强调了Scattered Spider攻击组织不断演变的战术,并确认已观察到该组织使用新的手法来获取云环境访问权限。

通常,该被微软追踪为Octo Tempest的组织会利用云身份权限来获取本地访问权。但微软表示,最近的攻击活动在入侵初始阶段就涉及同时针对本地账户和基础设施,之后才转向云访问。该组织还被观察到部署DragonForce勒索软件。这家科技巨头的分析报告强调,此次勒索软件部署特别针对VMWare ESX虚拟机管理程序环境。

该组织继续使用激进的社工手段(如操控服务台支持人员)来获取初始访问权限,还部署了利用模仿合法组织的中间人(AiTM)域名的短信钓鱼(SMS) 攻击。

最近,该组织一直在积极针对航空公司实施勒索软件和数据勒索攻击。在2025年4月至7月间,其活动还针对了零售、餐饮服务、酒店组织和保险行业。

微软表示,随着Scattered Spider战术的不断演变,其安全产品将持续更新防护措施。

该公司特别强调了其Microsoft Defender和Microsoft Sentinel安全生态系统。

微软列举了Microsoft Defender中的广泛检测功能,可用于识别与Scattered Spider相关的活动。这些功能覆盖其安全组合的各个方面,包括端点、身份、软件即服务(SaaS)应用、电子邮件与协作工具、云工作负载等,以提供全面的防护覆盖。

攻击可通过利用Microsoft Defender内置的自防御能力(攻击中断)来阻断。攻击中断利用多个指标和行为,并在Microsoft Defender的各工作负载中将其关联为一个高保真事件。

微软表示,基于以往对常见Octo Tempest技术的研究,攻击中断将自动禁用Octo Tempest所使用的用户账户,并撤销该受损用户所有现有活跃会话。

然而,安全运营中心(SOC)团队仍需进行事件响应和事后分析,以确保在成功中断攻击后,威胁被完全遏制和清除。

微软强调了安全团队可通过其安全暴露管理(Security Exposure Management)解决方案采用的若干主动防护战术,以应对Scattered Spider。若部署得当,主动防御战术可以减少暴露面并减轻攻击者混合攻击战术的影响。这些战术包括关键资产防护、威胁行为者计划和攻击路径分析。

微软建议组织应通过(包括但不限于)多重身份验证(MFA)、基于风险的登录策略、用户和设备的最小特权访问等措施,来增强其身份、端点和云安全防护。

消息来源: infosecurity-magazine;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

暂无评论内容