威胁情报公司 Group-IB 报告称,2023 年 11 月至 12 月期间,一名黑客成功从至少 65 个网站窃取了超过 200 万个电子邮件地址和其他个人信息。

该黑客组织主要依靠 SQL 注入攻击,被追踪为ResumeLooters,自 2023 年初以来一直活跃,在中文黑客主题 Telegram 群组中出售窃取的信息。

观察到的攻击类似于GambleForce发起的攻击,GambleForce 是一个依靠 SQL 注入来危害亚太地区赌博和政府网站的黑客。

与 GambleForce 一样,ResumeLooters 在 SQL 注入攻击中也使用了各种开源工具和渗透测试框架。

然而,主要区别在于 ResumeLooters 还使用注入合法求职网站的 XSS 脚本,旨在显示网络钓鱼表单并获取管理凭据。这些脚本在至少四个网站和一些具有管理访问权限的设备上执行。

在一个例子中,该组织在招聘网站上创建了一份虚假的雇主资料,并使用该资料中的一个字段注入了 XSS 脚本。在另一个例子中,XSS 代码被包含在伪造的简历中。

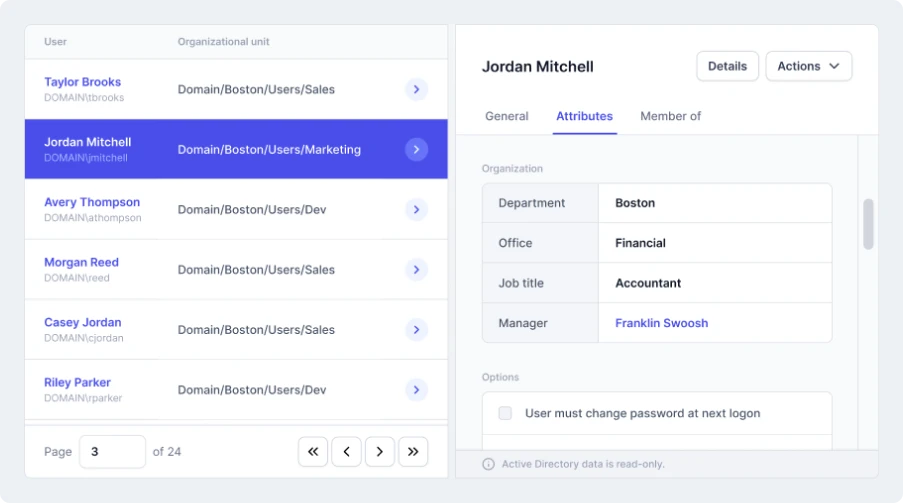

通过注入恶意 SQL 查询,攻击者能够检索包含近 220 万行的数据库,其中超过 50 万行代表来自就业网站的用户数据。

Group-IB 表示:“ResumeLooters 已被证实窃取了多个数据库,其中包含 2,079,027 封独特的电子邮件和其他记录,例如姓名、电话号码、出生日期以及有关求职者的经历和就业历史的信息。”

Group-IB 指出,由于安全性差和数据库管理实践不足,这些攻击表明使用公开可用的工具可以造成多大的损害,并指出公司可以轻松避免成为 GambleForce 和 ResumeLooters 等组织的受害者。

该网络安全公司指出:“除了潜在暴露求职者数据(包括电话号码、电子邮件地址和其他个人信息)之外,各种 APT 组织还可以利用这些信息来进一步针对特定个人。”

转自安全客,原文链接:https://www.anquanke.com/post/id/293180

暂无评论内容