近日,有研究人员发现,在针对美国、英国、德国和日本系统的攻击活动中,有黑客使用了网络缓存来传播恶意软件。

研究人员认为,该活动的幕后黑手是 CoralRaider。该组织曾发起过多次窃取凭证、财务数据和社交媒体账户的攻击活动。此外该黑客还提供 LummaC2、Rhadamanthys 和 Cryptbot 信息窃取程序,这些信息窃取程序可在恶意软件即服务平台的地下论坛上获得,但需要支付订阅费。

思科 Talos 根据战术、技术和程序 (TTP) 与该黑客以往攻击的相似性,以中等可信度评估该活动是 CoralRaider 的行动。特别是通过初始攻击载体、使用中间 PowerShell 脚本进行解密和有效载荷传输,以及绕过受害者计算机上的用户访问控制 (UAC) 的特定方法等等进行了进一步评判。

CoralRaider 感染链

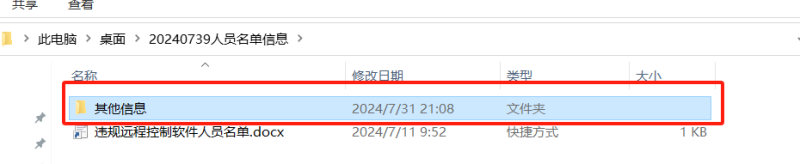

Cisco Talos报告称,最新的CoralRaider攻击始于受害者打开一个包含恶意Windows快捷方式文件(.LNK)的压缩包。目前还不清楚这个存档是如何发送的,但它可能是恶意电子邮件的附件,也可能是从不受信任的位置下载的,还可能是通过恶意广告推广的。

LNK 包含 PowerShell 命令,可从 Bynny 内容分发网络 (CDN) 平台上攻击者控制的子域下载并执行严重混淆的 HTML 应用程序 (HTA) 文件。

通过使用 CDN 缓存作为恶意软件交付服务器,黑客避免了请求延迟,同时也欺骗了网络防御系统。

HTA 文件包含 JavaScript,可解码并运行 PowerShell 解密器脚本,该脚本可解压第二个脚本,在临时文件夹中写入批脚本。其目的是通过修改 Windows Defender 排除项来保持不被发现。

本机二进制文件 FoDHelper.exe LoLBin 用于编辑注册表键值和绕过用户访问控制(UAC)安全功能。

完成这一步后,PowerShell 脚本会下载并执行三种信息窃取程序(Cryptbot、LummaC2 或 Rhadamanthys)中的一种,这些程序已被添加到 Defender 扫描排除的位置。

信息窃取有效载荷

Cisco Talos 称,CoralRaider 使用的是新的 LummaC2 和 Rhadamanthys 版本,它们在 2023 年底增加了捕获 RDP 登录和恢复过期谷歌账户 cookie 等强大功能。虽然 Cryptbot 的流行程度没那么高,但它仍然是一个巨大的威胁,其曾在一年内感染了 67 万台电脑。

思科 Talos 称,CoralRaider 近期发起的攻击中出现的变种是今年 1 月发布的,具有更好的混淆和反分析机制,并扩大了目标应用程序列表。

思科 Talos 称,CoralRaider 近期发起的攻击中出现的变种是今年 1 月发布的,具有更好的混淆和反分析机制,并扩大了目标应用程序列表。Cisco Talos 指出,Cryptbot 还瞄准了密码管理器的数据库以及验证器应用程序的数据,以窃取受双因素验证保护的加密货币钱包。

CoralRaider 黑客组织自 2023 年开始一直活动频繁。据悉,它的总部位于越南。在之前的一次活动中,该威胁行为者依靠 Telegram 机器人进行命令和控制(C2)窃取了受害者数据。

他们此前的攻击目标通常是亚洲和东南亚国家。不过,其最新的行动已将目标扩展到了美国、尼日利亚、巴基斯坦、厄瓜多尔、德国、埃及、英国、波兰、菲律宾、挪威、日本、叙利亚和土耳其等地。

转自FreeBuf,原文链接:https://www.freebuf.com/news/399090.html

暂无评论内容