![图片[1]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科Noodlophile 恶意软件借版权钓鱼诱饵扩大全球影响力](https://www.anquan114.com/wp-content/uploads/2025/05/20250528115536850-image-1024x295.png)

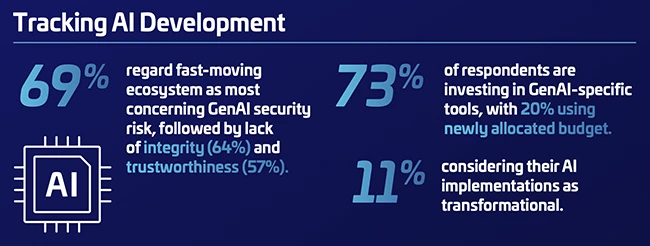

Noodlophile恶意软件背后的威胁行为者正在利用鱼叉式钓鱼邮件和更新的传播机制,针对位于美国、欧洲、波罗的海国家和亚太(APAC)地区的企业部署信息窃取程序。

Morphisec研究员Shmuel Uzan在分享给The Hacker News的报告中表示:“Noodlophile攻击活动已持续一年以上,目前采用伪装成版权侵权通知的高级鱼叉式钓鱼邮件,这些邮件通过侦察获取的细节(如特定Facebook页面ID和公司所有权信息)进行定制化伪装。”

网络安全供应商曾在2025年5月详细披露过Noodlophore恶意软件,揭露攻击者使用虚假人工智能(AI)工具作为诱饵传播该恶意软件。这些伪造程序被发现在Facebook等社交媒体平台上投放广告。

需要说明的是,采用版权侵权诱饵并非新手段。早在2024年11月,Check Point就曾发现一场大规模钓鱼行动,该行动以虚假的版权侵权违规为由针对个人和组织投放Rhadamanthys窃取程序。

但最新迭代的Noodlophile攻击展现出显著差异,尤其是在合法软件漏洞利用、通过Telegram进行混淆分阶段部署以及动态载荷执行方面。

整个过程始于钓鱼邮件——通过声称特定Facebook页面存在版权侵权行为来制造虚假紧迫感,诱骗员工下载并运行恶意载荷。这些邮件源自Gmail账户以规避怀疑。

邮件内含有的Dropbox链接会释放ZIP或MSI安装程序。该安装程序随后利用与海海软件(Haihaisoft)PDF阅读器相关的合法二进制文件侧载恶意DLL,最终启动混淆的Noodlophile窃取程序。在此之前,攻击者会通过运行批处理脚本利用Windows注册表建立持久化机制。

攻击链的显著特点是利用Telegram群组描述作为“死投解析器”(dead drop resolver)来获取托管窃取程序载荷的实际服务器(“paste[.]rs”),此举增加了检测和清除难度。

Uzan指出:“该方法延续了先前攻击活动的技术(例如Base64编码压缩包、滥用certutil.exe等LOLBin工具),但新增了基于Telegram的命令控制层和内存执行层,以规避基于磁盘的检测。”

身份安全风险评估

Noodlophore是一款功能完善的窃取程序,能够捕获网络浏览器数据并收集系统信息。对该窃取程序源代码的分析表明,其开发工作持续进行以扩展功能,包括实现屏幕截图捕获、键盘记录、文件窃取、进程监控、网络信息收集、文件加密和浏览器历史记录提取。

Morphisec强调:“对浏览器数据的广泛窃取表明该活动针对具有重要社交媒体足迹(尤其是Facebook等平台)的企业。这些尚未实现的功能表明窃取程序开发者正积极扩展其能力,可能将其转变为更通用且危险的威胁。”

消息来源: thehackernews;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

暂无评论内容