根据Trellix的最新《运营技术威胁报告》,国家集团、犯罪成员和混合运营商都在使用熟悉的IT入口点来访问支持工业流程的系统。

该报告涵盖了2025年4月至9月观察到的袭击,并描述了一种协调活动模式,这些活动融合了间谍活动、犯罪敲诈勒索和与地缘政治冲突相关的网络行动。

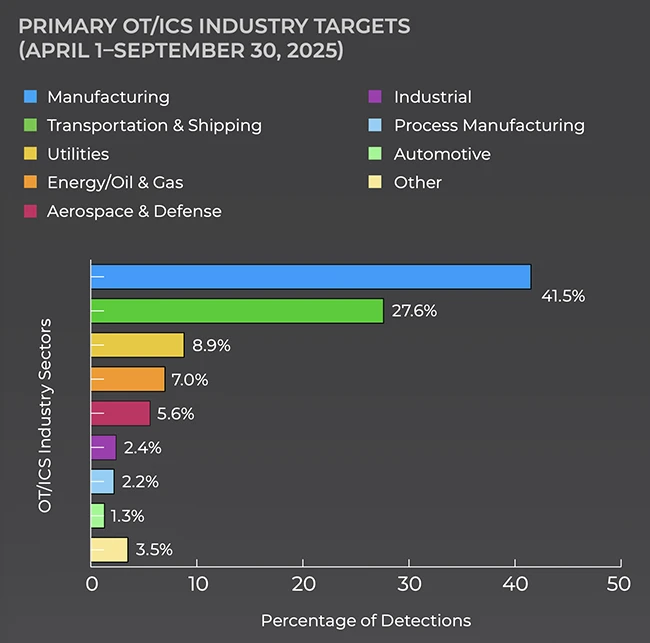

集中的目标景观

制造业占检测的41.5%,运输和运输占27.6%。公用事业、能源、航空航天和国防公司组成了剩余的大部分活动。这种模式是预期的,因为这些部门依赖于综合工业系统,当运营中断时,会面临很大的影响。

大多数检测发生在以OT为重点的组织内部的IT基础设施上。邮件系统、外围网关和端点作为入口。攻击者避免了对强化控制器的直接尝试,而是追求连接到3级和4级环境的暴露业务系统。

国家支持的运营仍然是OT风险的主要来源

沙虫组占过去几年观察到的OT相关入侵的近三分之一。报告期内的活动以乌克兰能源和电信网络为中心。Sandworm使用Industroyer2来操纵变电站的运行,并部署了雨刷来减缓恢复。他们的操作表现出将破坏性工具与与物理冲突一致的时机相结合的意图。

TEMP.Veles,也称为XENOTIME,仍然是安全仪器系统最先进的威胁。该团体与TRITON的历史很突出,因为它涉及改变安全逻辑的尝试。最近的活动表明能源和化学组织继续进行侦察中;工程工作站和安全网络的目标表明,在未来具有战略价值的时刻之前,需要努力保持访问权限。

伊朗集团APT33和APT34继续以航空、石化和政府网络为重点的行动。两者都从间谍活动扩展到破坏性活动。他们的竞选活动依赖于凭证盗窃、滥用面向网络的基础设施和雨刷部署。这种转变表明,将盗窃与破坏混为一,走向胁迫。

勒索软件组正在学习OT游戏手册

犯罪集团现在正表现出对工业依赖性有更好的理解。自2024年年中以来,麒麟集团对工业实体进行了63次确认的攻击,并专注于能源分配和供水。他们使用Windows和Linux有效负载,使它们在混合环境中的覆盖范围更广。几起事件涉及共享工程资源和历史记录系统的加密,即使控制器保持不变,也造成了操作延迟。

这些趋势表明,金融动机和OT意识方法正在趋同。勒索软件运营商知道运营中断会增加杠杆作用,因此他们正在调整有效负载,以覆盖位于IT和OT之间的系统。

跨越IT和OT边界的技术

在入侵中,攻击者倾向于利用弱分割的技术。PowerShell活动占检测的最大份额,其次是Cobalt Strike。调查结果表明,对手在攻击开始时很少需要ICS特定漏洞。他们依靠被盗帐户、远程访问工具和管理股份来转向工程资产。

一旦进入正确的网络段,它们就会切换到工业协议。Modbus、DNP3和IEC 61850允许恶意命令与合法流量混合。如果不持续检查流程级通信,这给捍卫者带来了可见性挑战。然后,熟练的操作员部署专用工具,如用于配电的Industroyer或用于安全控制器的TRITON。

脆弱性趋势反映了相同的压力点

漏洞数据加强了对企业系统和工业系统之间的界限的强调。持续利用思科ASA和FTD设备,包括修改设备固件的攻击。SAP NetWeaver和其他制造运营软件中的几个关键缺陷也被利用,这为工厂工作流程创造了直接的枢轴点。

最近影響Rockwell ControlLogix和GuardLogix平臺的披露允許遠端程式執行或強制控制器進入故障狀態。对这些设备的攻击会立即带来可用性和安全风险。

平均而言,在OT网络中部署补丁需要超过180天,因为更新需要计划停机时间。因此,在修复发布后,易受攻击的服务通常会长时间未修补。

“定期培训课程可以指导员工了解新出现的威胁、网络钓鱼企图和安全处理敏感信息,可以大大降低风险。此外,让员工参与安全最佳实践和准备测试,培养了整个组织的复原力文化,”Trellix威胁情报战略副总裁John Fokker说。

消息来源:helpnetsecurity, 翻译整理:安全114;

转摘注明出处 :www.anquan114.com

暂无评论内容