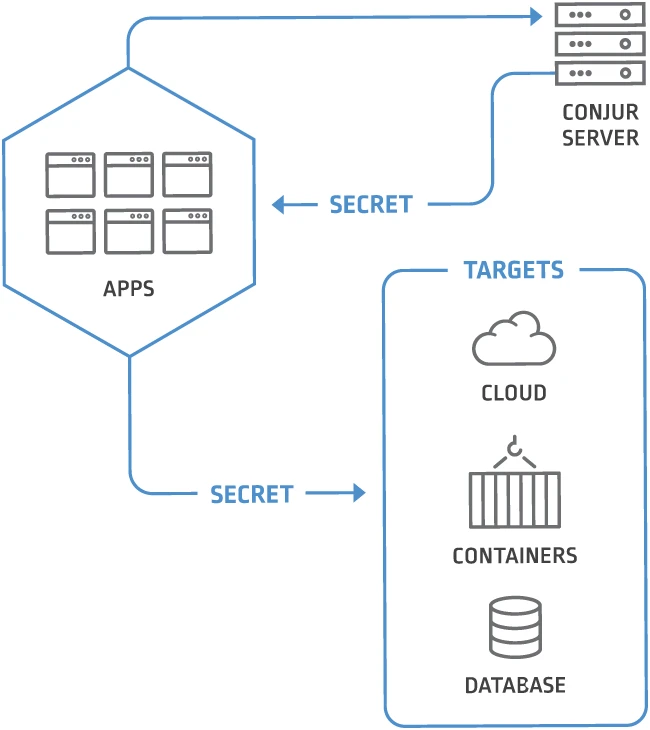

Conjur是一个开源秘密管理项目,专为围绕容器、自动化和动态基础设施构建的环境而设计。它专注于控制对应用程序在运行时需要的凭据的访问,例如数据库密码、API密钥和令牌。该项目在开放中进行,并在用户和贡献者基础的投入下开发。

秘密管理已成为运行Kubernetes、CI管道和微服务的团队的核心要求。存储在文件或环境变量中的静态凭据在系统扩展或更改时会产生风险并造成操作问题。Conjur通过将秘密与应用程序代码分开,并通过政策和身份强制访问来解决这一問題。

围绕身份和政策构建

Conjur的核心是一个身份驱动的模型。每个需要秘密的工作负载都会被分配一个独特的身份。使用适合运行时环境的机制验证此身份,例如Kubernetes服务帐户或基于主机的身份验证。

政策定義了哪些身份可以訪問哪些秘密。这些策略以代码形式编写,并与其他配置工件一起存储。团队可以通过标准工作流程审查、版本化和审核政策更改。这种方法支持跨环境的一致执行,并减少对手动配置的依赖。

Conjur将秘密存储在加密数据库中,并且从不直接在配置文件中暴露。应用程序在运行时通过经过身份验证的API调用请求机密。仅当请求与定义的策略匹配且身份已验证时,才会授予访问权限。

专为集装箱平台设计

Conjur通常与Kubernetes和其他容器编排平台一起部署。该项目包括与Kubernetes身份验证和入场控制集成的组件。Pods可以在图像或清单中嵌入凭据的情况下检索机密。

支持在启动时将秘密注入应用程序内存或临时文件的团队的Sidecar和init容器模式。直接API访问也适用于以编程方式处理机密的应用程序。

这种设计与短期工作负载和频繁的重新部署保持一致。即使豆荚和节点来去去,秘密仍然集中。无需应用程序重建即可进行凭据的轮换。

与自动化管道的集成

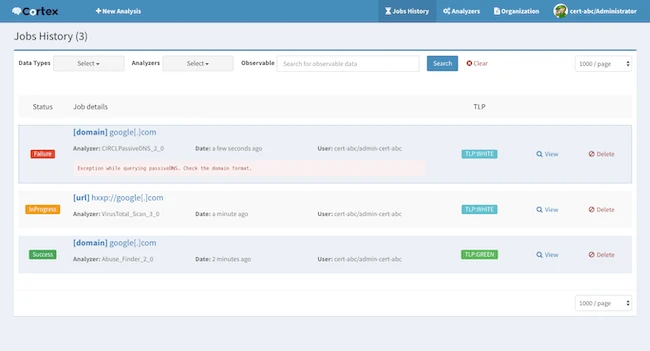

CI/CD管道通常需要在构建和部署阶段访问敏感数据。Conjur支持适合自动化系统的非交互式身份验证方法。构建代理和部署工具使用受信任的身份进行身份验证,并仅接收其任务所需的机密。

政策通过对特定管道或阶段的访问进行限制,有助于限制暴露。审计日志记录何时访问秘密以及通过哪个身份访问。安全团队可以了解开发和生产工作流程的使用模式。

Conjur在GitHub上免费提供。

原文链接地址:https://www.helpnetsecurity.com/2025/12/24/conjur-open-source-secrets-management/

暂无评论内容