Fog 勒索软件突袭亚洲金融机构,员工监控软件遭武器化引安全界警醒

赛门铁克安全团队近日披露,亚洲某金融机构上月遭遇Fog勒索软件攻击。该事件因攻击者使用非常规工具链及战术引发研究人员高度关注,其异常特征包括: 非典型工具植入首次在勒索攻击中发现合法员...

IDC:巴黎奥运是网络安全风险最高的一届奥运会

根据IDC最新发布的研究报告,巴黎奥运会可能是历史上网络安全风险最高的一届奥运会。网络犯罪、黑客活动和网络间谍活动正在不断升级,这使得这场全球最大的体育盛会成为网络攻击者的主要目标。

广告技术行业黑暗面:商业公司助长网络犯罪

恶意广告网络如同不死鸟,每次被打击后都会以新名称重生,犯罪团伙随即蜂拥而至。安全研究团队近期揭露:网站黑客与特定广告技术公司存在深度勾结。 自2015年底起,黑客劫持WordPress等网站后,...

国家级攻击者利用 PostgreSQL 零日漏洞攻击 BeyondTrust 远程支持产品

Rapid7 的安全研究人员周四发现了一个新的 PostgreSQL 零日漏洞,该漏洞似乎是一个针对 BeyondTrust 远程支持产品的攻击链中的关键组成部分。

网络钓鱼即服务作使用 DNS-over-HTTPS 进行规避

一家名为Morphing Meerkat的网络钓鱼即服务(PhaaS)运营平台近日被安全研究人员发现。该平台利用DNS over HTTPS(DoH)协议逃避检测,并通过DNS邮件交换(MX)记录识别受害者的电子邮件提供商...

专家警告:恶意软件能够窃取 Windows Recall 工具收集的数据

近日,一些网络安全研究人员演示了恶意软件是如何成功窃取 Windows Recall 工具收集到的数据。随着这一事件的发酵,微软方面一直在试图淡化用户面临的安全风险。该公司指出,黑客需要物理访问权...

Gartner:跨国企业面临三大网络安全挑战

随着全球隐私法规的日益严格,跨国企业在网络安全战略上正面临前所未有的挑战。Gartner最新报告指出,隐私法规的实施可能导致全球IT架构的解体,并预测到2027年,至少25%的跨国企业将因数据主权...

网络安全报告:网络钓鱼保护的黑暗面

向云的过渡、糟糕的密码卫生以及网页技术的演变都促成了网络钓鱼攻击的上升。但是,尽管安全利益相关者通过电子邮件保护、防火墙规则和员工教育做出了真诚的努力来缓解它们,但网络钓鱼攻击仍然...

如何在面向客户的核心系统中优先考虑数据隐私

不断发展的全球数据隐私法规让营销人员保持不移。2024年4月,参议院提出了《美国隐私权法案》(APRA)。拟议的法案将创建一个类似于GDPR的联邦消费者隐私框架,该框架监管欧盟的消费者数据隐私...

Commando Cat加密劫持攻击目标是配置错误的Docker实例

被称为Commando Cat的威胁行为者与正在进行的加密劫持攻击活动有关,该活动利用安全保护不良的Docker实例来部署加密货币矿工以获得经济利益。 趋势科技研究人员Sunil Bharti和Shubham Singh在周...

Ballista 僵尸网络利用未修复的 TP-Link 漏洞,感染超过 6000 台设备

根据 Cato CTRL 团队的新发现,未修复的 TP-Link Archer 路由器已成为一个新的僵尸网络活动的目标,该活动被称为 Ballista。

PyPI 发现恶意机器学习模型攻击

网络安全研究人员发现新型利用Python软件包索引(PyPI)传播机器学习模型恶意载荷的攻击活动。ReversingLabs披露,攻击者通过Pickle文件格式将恶意软件植入伪装成AI工具的开源组件,相关软件包...

新型供应链恶意软件袭击 npm 和 PyPI 生态系统,威胁全球数百万用户

网络安全研究人员发现针对GlueStack相关组件的供应链攻击,超过12个软件包被植入恶意代码。据Aikido Security向The Hacker News透露,攻击者通过篡改“lib/commonjs/index.js”文件注入恶意程序...

攻击面管理(ASM)技术详解和实现

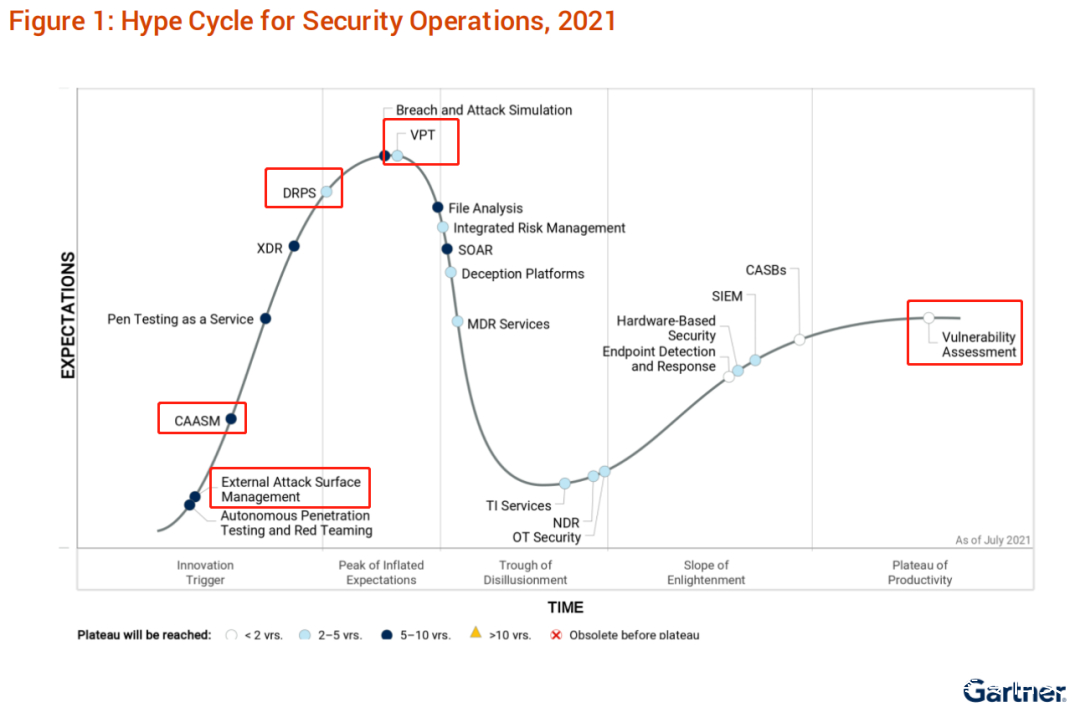

从理论层面对攻击面管理进行说明。Gartner在《Hype Cycle for Security Operations,2021》中共有5个相关技术点:外部攻击面管理(EASM)、网络资产攻击面管理(CAASM)、数字风险保护服务(DRP...

数据处理和网络净化:在您的组织内建立安全文化

数据泄露事件不断增加,2024年上半年数据泄露受害者人数超过10亿。Verizon最近的一份2023年数据泄露报告证实,74%的数据泄露是由于人为错误。尽管网络安全意识在组织中处于历史最高点,但人为错...

安全114

安全114