网络安全研究人员已对官方扩展应用市场中一款新的恶意Microsoft Visual Studio Code(VS Code)扩展发出警示,该扩展针对Moltbot(原名Clawdbot),自称是免费的人工智能编码助手,却会在受感染主机上暗中植入恶意载荷。

该扩展名为“ClawdBot Agent – AI Coding Assistant”(标识符为“clawdbot.clawdbot-agent”),现已被微软下架。它由用户“clawdbot”于2026年1月27日发布。

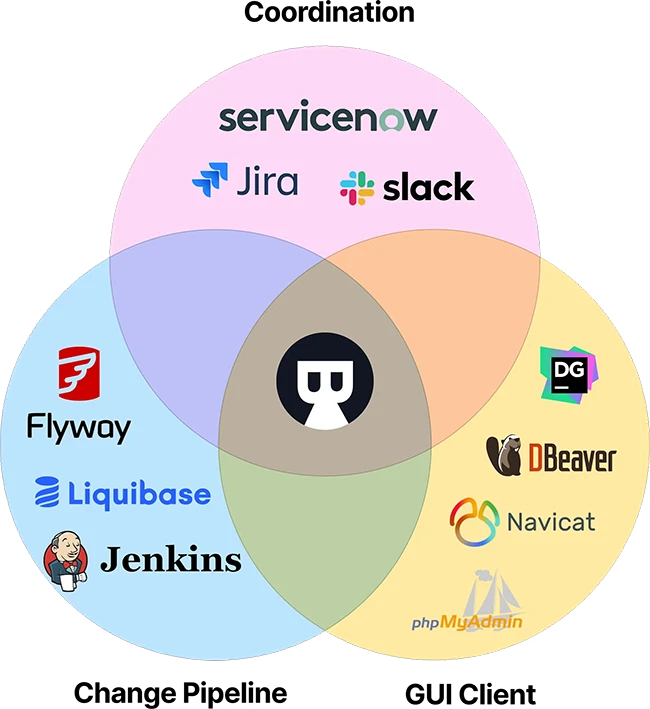

Moltbot近期大受欢迎,截至本文撰写时,其在GitHub平台的标星量已超过8.5万。这一开源项目由奥地利开发者Peter Steinberger创建,支持用户在自有设备本地运行基于大语言模型(LLM)驱动的个人人工智能助手,并可通过WhatsApp、Telegram、Slack、Discord、Google Chat、Signal、iMessage、Microsoft Teams和WebChat等主流通信平台与其交互。

关键点在于,Moltbot本身并未提供官方的VS Code扩展,这意味着此次活动的幕后黑手利用该工具日益增长的热度,诱骗毫无戒心的开发者安装恶意扩展。

该恶意扩展被设计为在每次启动集成开发环境(IDE)时自动执行,它会暗中从外部服务器(“clawdbot.getintwopc[.]site”)获取名为“config.json”的文件,进而执行一个名为“Code.exe”的二进制程序,该程序会部署ConnectWise ScreenConnect 等合规远程桌面程序。

随后,该应用会连接至URL“meeting.bulletmailer[.]net:8041”,使攻击者获得对受感染主机的持续性远程访问权限。

“攻击者搭建了自己的ScreenConnect中继服务器,生成了预配置的客户端安装程序,并通过VS Code扩展进行分发,”Aikido研究员Charlie Eriksen表示。“受害者安装该扩展后,会获得一个功能完整的ScreenConnect客户端,并立即主动连接至攻击者的基础设施。”

此外,该扩展还包含一个后备机制:从“config.json”文件中列出的DLL获取数据,并通过侧载方式从Dropbox获取相同有效载荷。这个用Rust编写的DLL(“DWrite.dll”)确保即使命令与控制(C2)基础设施无法访问,ScreenConnect客户端仍能成功部署。

这并非该扩展内置的唯一恶意载荷投递备份机制。该伪造的Moltbot扩展还嵌入了硬编码URL,用于获取可执行文件及待侧加载的DLL。第二种替代方法则是通过批处理脚本从另一个域名(“darkgptprivate[.]com”)获取恶意载荷。

Moltbot的安全隐患

此次披露的背景是,安全研究员、Dvuln 公司创始人Jamieson O’Reilly发现网络上存在数百个未认证的 Moltbot 实例,导致配置数据、应用程序编程接口(API)密钥、开放授权(OAuth)凭证及私人聊天记录泄露给未授权主体。

“真正的问题在于Clawdbot代理拥有高度自主权,”O’Reilly解释道。“它们能以用户身份在Telegram、Slack、Discord、Signal和WhatsApp上发送消息,并能执行工具和运行命令。”

这进而可能导致攻击者冒充用户联系其通讯录好友、在持续对话中插入恶意消息、篡改代理回复内容,并在用户不知情下窃取敏感数据。更严重的是,攻击者可能通过MoltHub(原ClawdHub)分发植入后门的 Moltbot “技能组件”,从而发起供应链攻击并窃取敏感数据。

安全公司Intruder在同类分析中指出,已观察到大量配置不当案例,导致凭证泄露、提示注入漏洞以及跨多家云服务商的实例遭入侵。

“核心问题在于架构设计:Clawdbot将部署便捷性置于默认安全配置之上,”Intruder安全工程师Benjamin Marr在声明中表示。“非技术用户可快速部署实例并集成敏感服务,全程无需通过任何安全验证或障碍。系统未强制要求防火墙设置、未进行凭证验证,也未对不可信插件实施沙箱隔离。”

建议使用默认配置运行Clawdbot的用户尽快审计配置、撤销所有已集成的服务连接、检查已暴露的凭证、实施网络控制措施,并持续监控系统是否出现异常迹象。

消息来源: thehackernews:

本文由 HackerNews.cc 翻译整理,封面来源于网络;

暂无评论内容