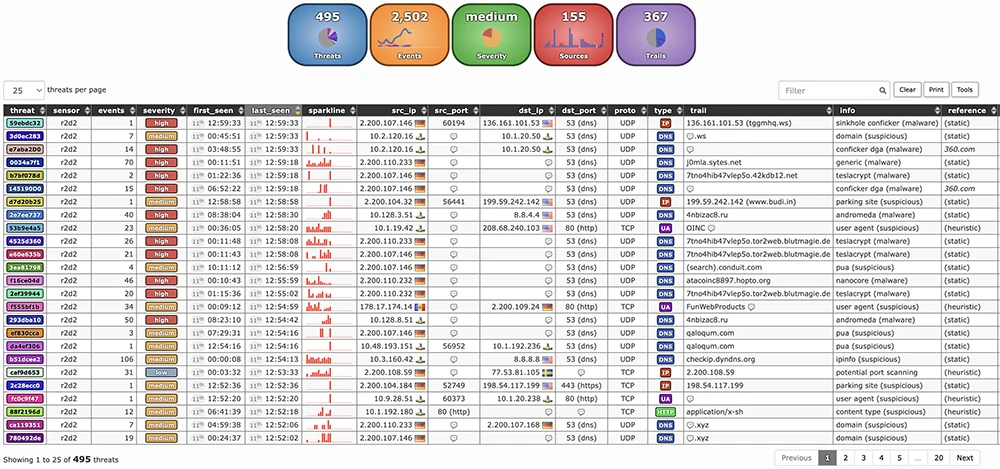

Maltrail是一个开源网络流量检测系统,旨在检测恶意或可疑活动。它通过根据公开可用的黑名单以及从防病毒报告和用户定义的来源中编译的静态列表来检查流量来工作。这些“跟踪”可以包括域名、URL、IP地址,甚至是HTTP用户代理值。除此之外,Mkaltrail可以使用可选的启发式方法来识别新的或未知的威胁,如新出现的恶意软件。

Maltrail遵循流量->传感器<->服务器<->客户端架构,使事情保持简单而强大。

它从传感器开始,传感器是一个小型的独立组件,用于监控网络活动。传感器通常在连接到SPAN或镜像端口的Linux系统上运行,或者它们可以在线坐在Linux桥上。它们也可以自行操作,就像在蜜罐环境中一样。传感器的工作是监视网络流量并标记任何可疑的东西,如黑名单域名、URL或IP地址。当它发现某物时,它会将详细信息发送到中央服务器,所有活动aiyua日志都存储在那里。

如果传感器和服务器在同一台机器上运行(这是默认设置),则数据将保存在本地。在较大的环境中,传感器可以通过UDP将日志数据发送到远程服务器。

服务器在后端做繁重的工作。它存储所有事件数据,并支持报告网页界面。默认情况下,服务器和传感器一起运行,但为了保持速度并避免降低流量监控速度,报告工具依赖于“胖客户端”模型。这意味着您的网络浏览器在处理和可视化数据时完成了大部分工作。

当您打开报告时,服务器会以压缩块形式将所选24小时内的事件日志发送到您的浏览器。然后,浏览器处理数据,并将其显示在干净、紧凑的报告中,该报告可以处理数千个事件而不发生滞后。

对于更小或更简单的设置,您可以完全跳过服务器。传感器可以在本地记录所有内容,您可以手动查看数据或使用任何CSV查看器打开数据。

Maltrail在GitHub上免费提供。

暂无评论内容